JSON Web Tokens (JWTs) estão em toda parte. De APIs a aplicativos móveis e microsserviços, eles se tornaram um padrão de mercado. Mas o JWT é realmente seguro para autenticação em aplicações com muitos dados?

Sim, o JWT pode ser seguro! No entanto, isso só acontece se você o projetar, implementar e operar corretamente. O JWT não é seguro por mágica; são o design e os controles que você aplica que garantem a proteção. Neste guia, vamos explorar onde os JWTs se destacam, onde podem falhar e quais salvaguardas você deve usar para proteger seus usuários e sua infraestrutura.

O que é o JWT (e o que ele não é)?

O JWT é um formato de token compacto e seguro para URL. Ele é usado para transmitir claims (declarações) que são assinadas (JWS) e, opcionalmente, criptografadas (JWE). É muito comum ver o JWT atuando como um access token em fluxos modernos de autenticação.

Por outro lado, o JWT não substitui boas práticas de controle de acesso ou codificação segura. Ele é uma ferramenta que exige responsabilidade.

Termos-chave que você precisa conhecer:

- JWS (Signed JWT): Garante a integridade e a autenticidade dos dados. A maioria dos tokens de acesso que usamos são JWS.

- JWE (Encrypted JWT): Adiciona confidencialidade às claims. É útil se você realmente precisa incluir dados sensíveis, embora a recomendação seja evitar isso.

- Claims: São as declarações dentro do token, como ID do usuário (sub), emissor (iss) e expiração (exp).

Onde o JWT se destaca e onde exige atenção

- Os JWTs funcionam muito bem em cenários específicos, mas exigem cautela em outros.

Pontos fortes:

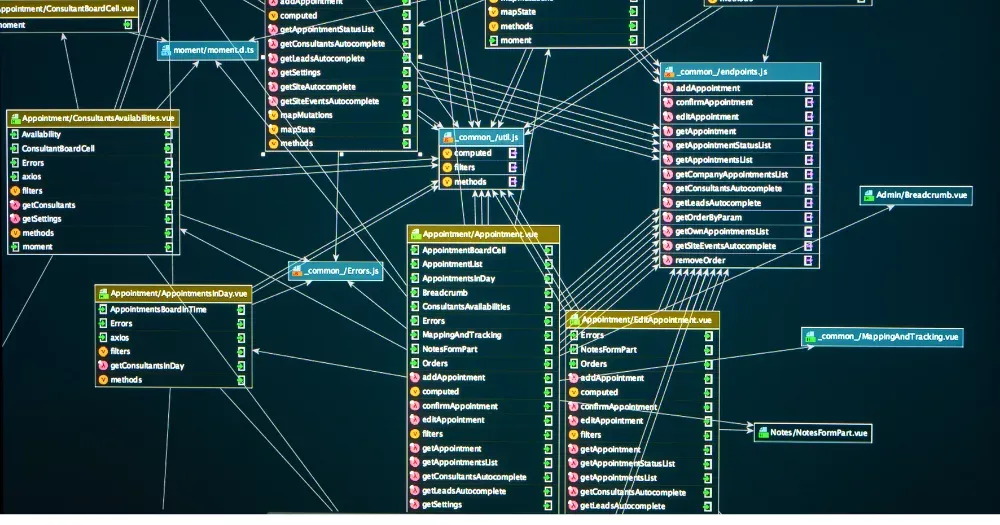

- APIs e microsserviços stateless: serviços podem validar tokens localmente sem precisar consultar um banco de dados central a todo momento.

- Sistemas distribuídos: facilitam a propagação de identidade e permissões entre diferentes serviços.

- Cenários Machine-to-Machine (M2M): tornam a autorização eficiente para contas de serviço.

Pontos de atenção:

- Revogação: como os tokens são autocontidos, é difícil revogá-los antes que expirem.

- Armazenamento: guardar tokens no localStorage do navegador é um erro comum que expõe a aplicação a ataques XSS.

- Validação: falhar ao verificar a assinatura ou a expiração do token abre brechas graves de segurança.

Padrões de arquitetura para um JWT seguro

A implementação segura depende diretamente do tipo de cliente que está consumindo sua aplicação.

Aplicações web e SPAs

Evite armazenar access tokens no localStorage. Mantenha-os na memória e com tempo de vida curto (5 a 15 minutos). Para os refresh tokens, use cookies com as flags HttpOnly, Secure e SameSite. Considere usar um padrão Backend-for-Frontend (BFF), onde o navegador nunca toca diretamente no token.

Aplicações móveis

Use o armazenamento seguro nativo do dispositivo, como o Keychain no iOS ou o Keystore no Android. Assim como na web, aplique tokens de curta duração e faça a rotação dos refresh tokens.

Machine-to-Machine (M2M)

Defina permissões restritas e mantenha os tokens com vida muito curta. A rotação de chaves deve ser agressiva para garantir a segurança entre serviços.

Checklist de implementação: JWT feito certo

Para garantir a segurança da sua aplicação de dados, siga este checklist prático:

- Validação rigorosa: sempre valide o emissor, a audiência e a expiração. Rejeite tokens que não estejam conformes.

- Algoritmos seguros: fixe algoritmos aceitos (como RS256 ou ES256) e nunca aceite a opção “none”.

- Dados mínimos: não coloque dados pessoais (PII) dentro do token. Mantenha as claims mínimas e busque dados sensíveis via API.

- Gerenciamento de chaves: gire suas chaves criptográficas regularmente (menos de 90 dias) e automatize esse processo.

- Conexão segura: sempre use TLS (HTTPS) para trafegar seus tokens.

Considerações especiais para aplicações de dados

Quando lidamos com Engenharia de Dados e grandes volumes de informação, a segurança precisa escalar junto com a arquitetura.

Trate as claims do token apenas como dicas. A autorização final deve acontecer no lado do servidor (server-side), validando contra sua fonte de verdade. Se você utiliza controle de acesso baseado em atributos (ABAC) ou segurança em nível de linha (RLS), codifique o escopo de dados no token, mas valide a política no backend.

Além disso, respeite a privacidade. Se regulamentos de dados exigem retenção curta, alinhe o tempo de vida dos seus tokens a essas regras.

Mitos comuns desmascarados

Vamos esclarecer algumas concepções erradas que vemos no mercado:

- “JWT é inseguro”: incorreto. Implementações ruins é que são inseguras.

- “LocalStorage é bom para tokens”: isso aumenta drasticamente o risco de ataques.

- “Criptografia resolve tudo”: ocultar os dados (JWE) não substitui a necessidade de validar bem o token e ter uma boa estratégia de revogação.

Os JWTs são, sim, seguros o suficiente para aplicações com muitos dados. O segredo está na disciplina: use tokens de curta duração, rotacione chaves, valide estritamente e nunca confie apenas no cliente.

Emparelhe o JWT com práticas de Zero Trust e uma boa higiene de API. Assim, você constrói uma base sólida para o crescimento do seu negócio.

Precisa garantir que sua arquitetura de dados está segura e escalável? Converse com os especialistas da BIX Tecnologia e blinde sua operação.

TL;DR: Perguntas frentes sobre segurança JWT para tomadores de decisão

1. O JWT é realmente seguro para autenticação corporativa?

Sim, quando bem implementado. A segurança depende de tokens de curta duração, validação estrita e armazenamento correto. Ele é o padrão da indústria para OAuth 2.1 justamente por ser seguro em escala.

2. Onde devo armazenar os tokens no navegador?

Evite o localStorage. A melhor prática é manter o access token em memória volátil e o refresh token em um cookie seguro (HttpOnly). Isso protege seus dados contra roubo via scripts maliciosos.

3. Qual o tempo ideal de duração de um token?

Recomendamos entre 5 a 15 minutos para sessões de usuário. Tempos curtos limitam o risco caso um token seja interceptado. Para comunicação entre máquinas, o tempo deve ser ainda menor.

4. Como revogar um acesso se o token já está com o usuário?

Como o JWT é “autocontido”, revogar é difícil. A solução é usar tokens de curta duração (assim ele expira logo) e manter uma lista de bloqueio (deny list) para casos de alto risco, validando o ID do token.

5. O JWT suporta aplicações multi-inquilino (SaaS)?

Sim. Você deve incorporar o ID do inquilino (tenant_id) no token e validar isso no servidor. Em casos de alto risco, recomendamos isolar as chaves de criptografia por cliente ou região.